レビューを書くための前段階として外部からDS412+のDSMを操作できるようにと光ルーターの設定を変更したり、DDNSの設定をしたというところまでが前回までのお話し。

どこまでポートを開けておくと何ができるかも調べたかったので、設定できるところはわりと開けてDS412+へ送っていました。

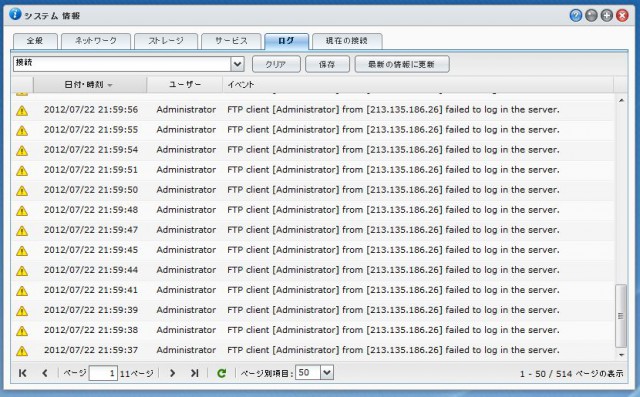

ところが外部からDS412+へアクセスできるようになってからすぐ、以下のようなログが現れ始めました。

DS412+のFTPサービスも調査のために立ち上げておいたのですが、どうやら外部から我が家のDS412+へ侵入しようと誰かにアタックされていたようです。

ログを見る限り、2012/07/22 21:47:28 から 2012/07/22 22:01:01 までの約2分30秒のあいだに、合計514回もアタックがあった模様です。

確かにポートは不用意に空きっぱなしではあったものの、FTPサービスを利用する際には必ず開けないといけません。

DS412+内にはデータなどは入れていなかったとはいえ、かなり気持ち悪いことです。

ちなみにアタックを仕掛けてきていたIPアドレス、213.135.186.26 はマケドニア(旧ユーゴスラビア共和国)のものでした。

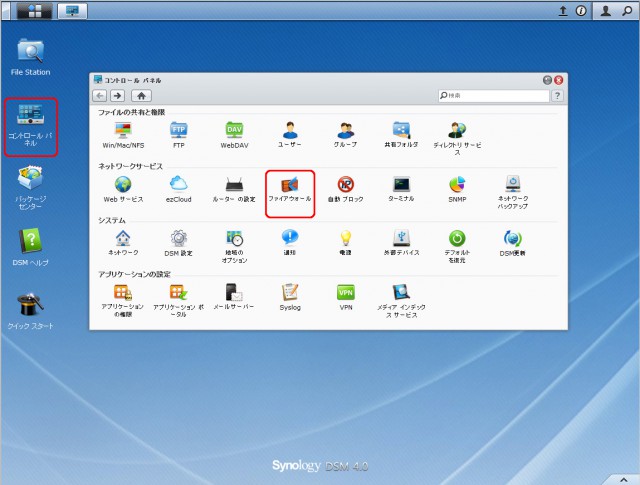

そんなわけで、以下のような対応を速やかにしました。

- DS412+のFTPサービスを停止しました。

- 自動ブロック機能を立ち上げました。

- デフォルトの管理アカウント、アドミニストレーターを削除し、まったく別のユーザー名に管理者権限を付与しました。

- ファイアウォール機能で該当のマケドニアアドレスをブロックしました。

FTPサービスの停止でとりあえずその後侵入しようとしてきた形跡は見られません。

インターネットに向けた各種サービスのログは取得しておく設定にしておいた方が良いことも今回の結果から分かりました。

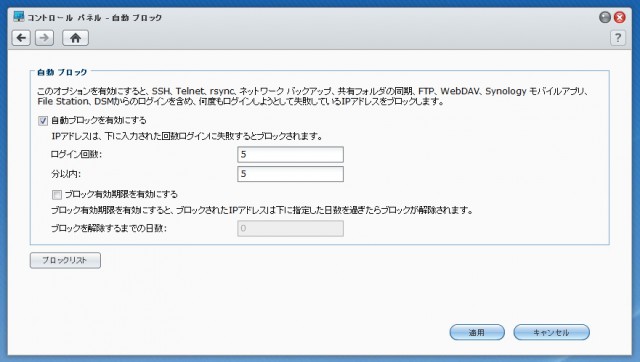

ちなみに自動ブロック機能について簡単に解説しておきます。

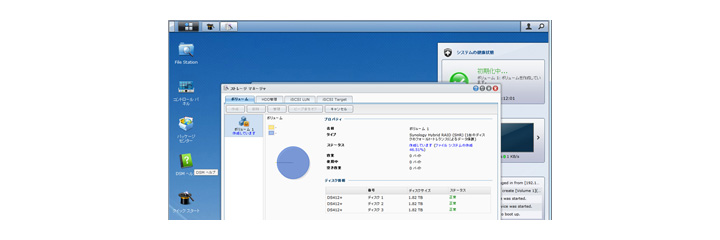

DSMのコントロールパネルを開き、自動ブロックを選択すると下記のような設定項目が表示されます。

自動ブロックを有効にする にチェックを入れて、ログインIDとパスワードを何回間違えたら(侵入しようと試みたか)侵入者が利用しているIPアドレスをブロックするようにするかなどの回数を設定しておきます。

この設定をしておけば、今回のように短時間にIDとパスワードを間違えた状況が何度も続く場合にはIPアドレス単位でブロックしてくれます。

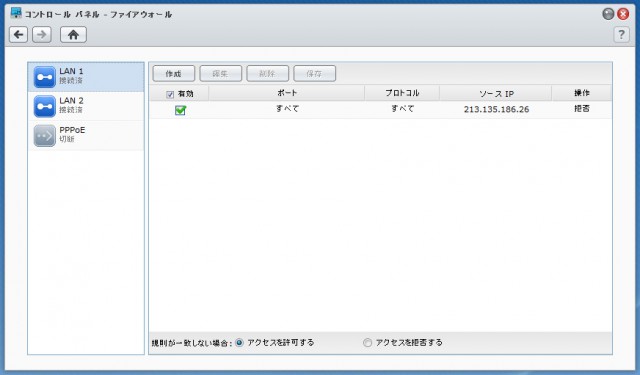

あとは根本的な解決方法として、該当のIPアドレスをファイアウォール機能でブロックをしておきます。

作成ボタンからルールの作成をするわけですが、今回問題のあったIPアドレスに対して ポート・プロトコル双方に拒否指定しておきました。

不用意なサービスを立ち上げない、ポートも必要でないものは使えないようにしておく、推測しやすいIDは改めるなどなどを、しっかりとしておけば予防としては効果的だと思います。

ちなみにこれらの対処以降は怪しいログは見られません。

それでは次の記事から便利に使うためのアプリケーションの一部を紹介していきましょう。